Zabezpieczanie ruchu DNS w systemie Windows 11 za pomocą Cloudflare dla Rodziny

Usługa DNS firmy Cloudflare, znana jako 1.1.1.1, zmieniła internet na lepsze i nadal wywiera znaczący wpływ każdego dnia.

Od ustawienia DNS na urządzeniu po zainstalowanie dedykowanej aplikacji do korzystania z technologii WARP, możesz przyspieszyć swoje połączenia, wybierając zoptymalizowane trasy dla ruchu.

Jeśli jesteś zaawansowanym użytkownikiem, możesz zabezpieczyć całą swoją sieć w domu lub w miejscu pracy, wdrażając technologię Cloudflare na swoim routerze.

Dla niektórych użytkowników może to wydawać się zbyt przytłaczające.

Windows 11 wprowadził wbudowaną integrację dla Bezpiecznego DNS (Szyfrowanego), którą można wdrożyć na poziomie interfejsu (karty sieciowej, przewodowej lub bezprzewodowej). Dzięki temu wszystkie żądania DNS przechodzące przez nią będą szyfrowane.

Cloudflare oferuje tzw. 1.1.1.1 dla rodzin, który z dodatkowymi adresami DNS pozwala wdrożyć niezarządzaną ochronę przed złośliwym oprogramowaniem lub nawet dodać blokowanie treści dla dorosłych obok ochrony przed złośliwym oprogramowaniem.

Oprócz podania konkretnych adresów do blokowania złośliwego oprogramowania i treści dla dorosłych, dostarczają również instrukcje dotyczące sposobu wdrożenia tego na urządzeniu z systemem Windows 11. Mimo to jest jeden kluczowy dodatek, który chciałbym podkreślić — szyfrowanie.

Nawet najkrótsza i najprostsza instrukcja nie pomoże bez wizualizacji, dlatego dodam to przy pomocą kilku obrazów.

Konfiguracja w systemie Windows 11

Na podstawie systemu Windows 11 (24H2)

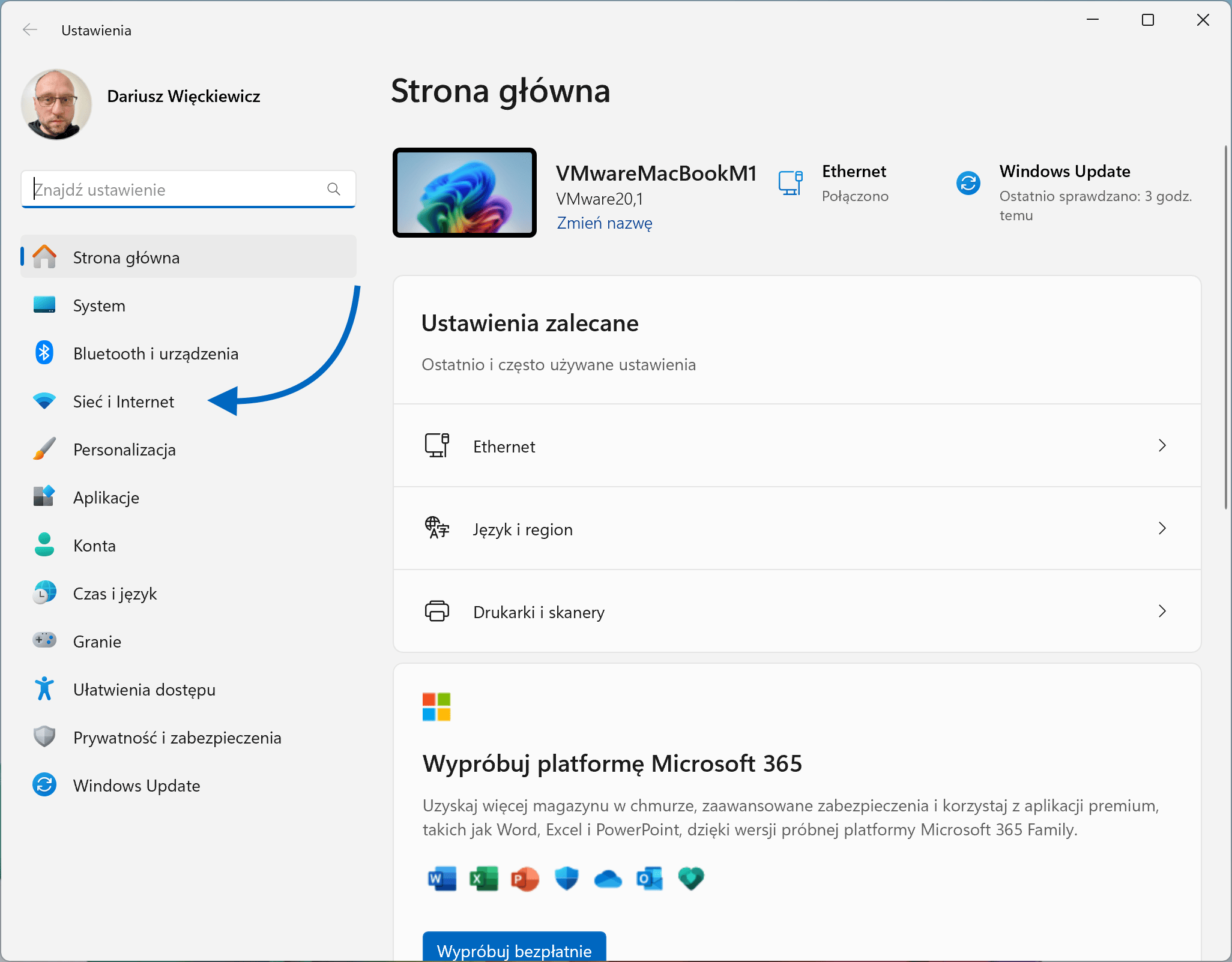

- Kliknij na menu Start i wybierz Ustawienia.

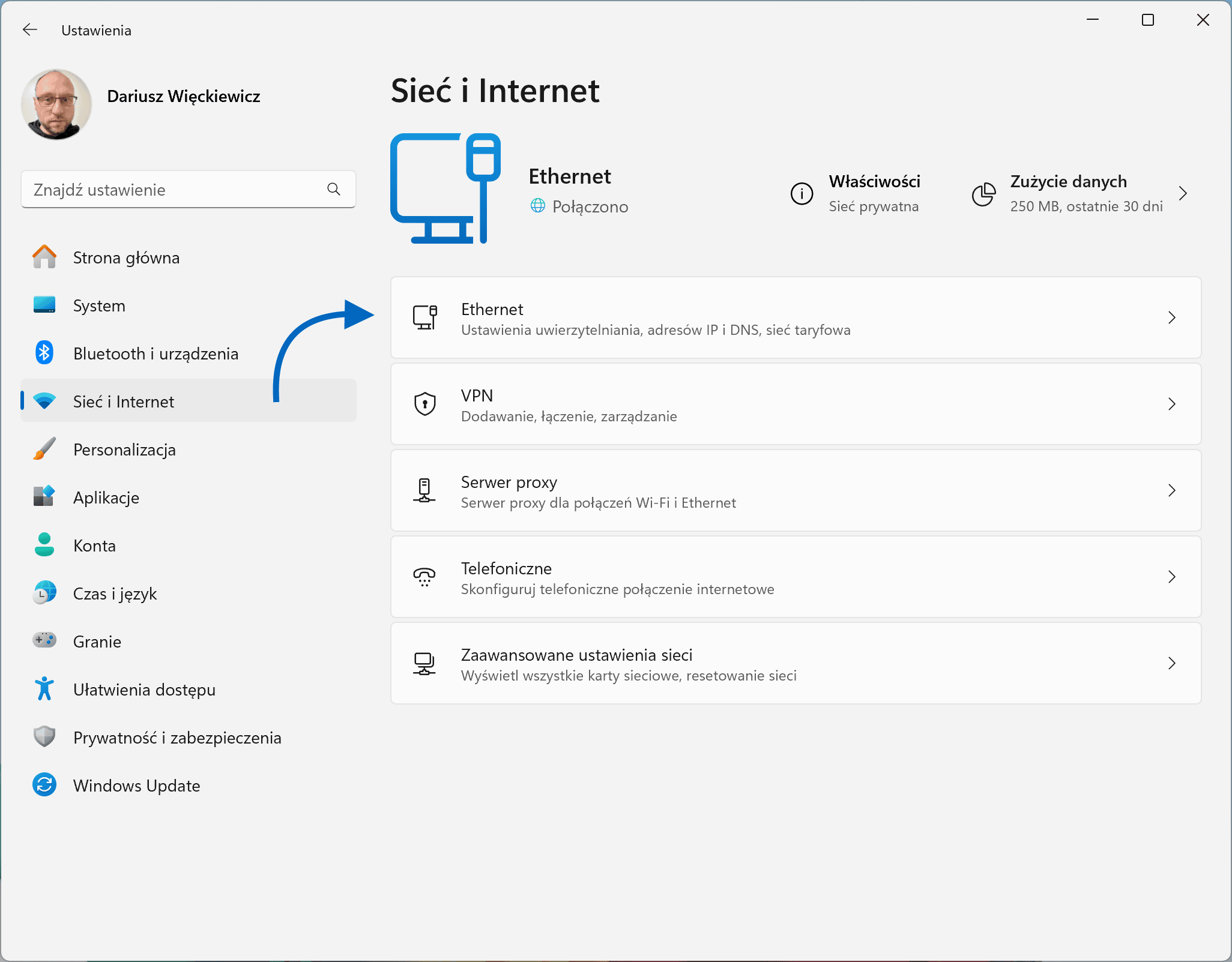

- Przejdź do Sieć i Internet.

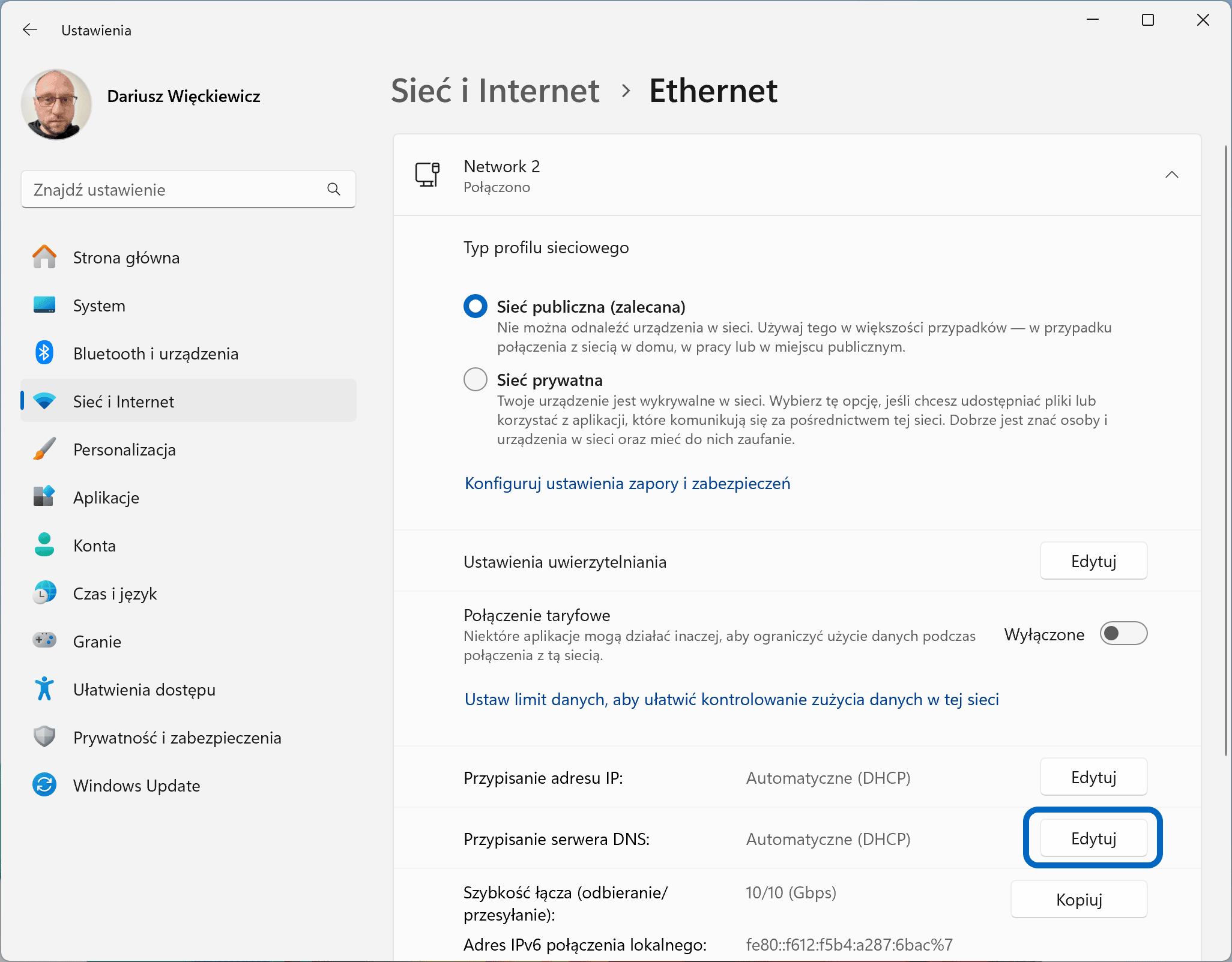

- Kliknij przycisk Edytuj obok sekcji Przypisanie serwera DNS.

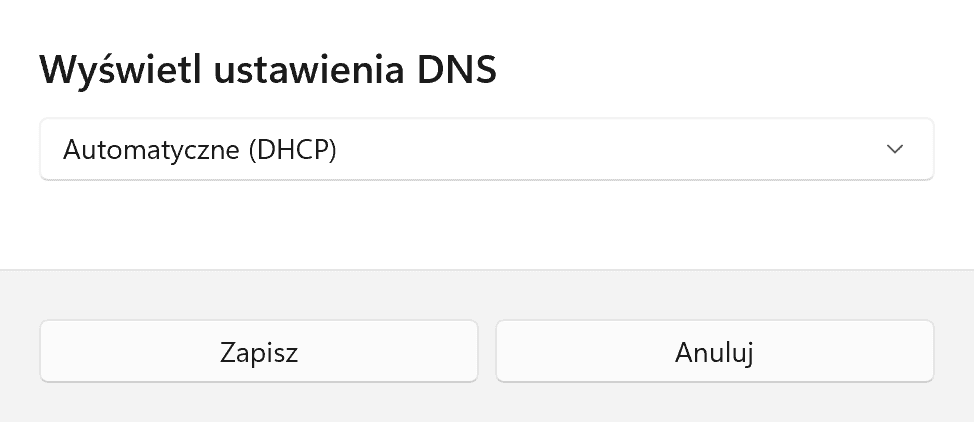

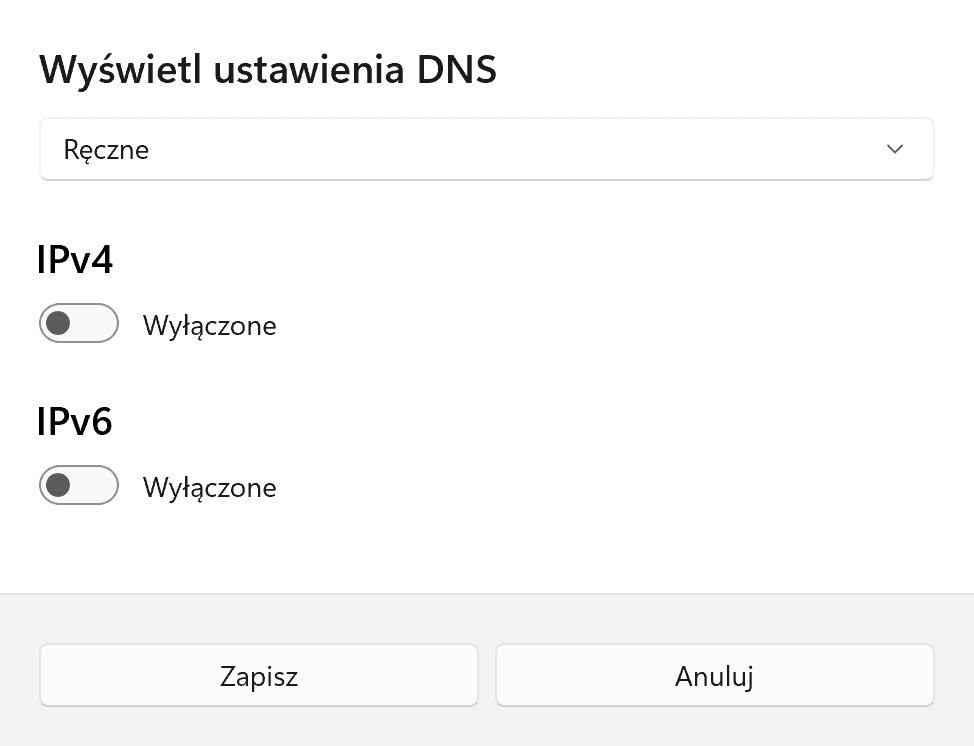

- Zmień opcję Automatyczny (DHCP) na Ręczny.

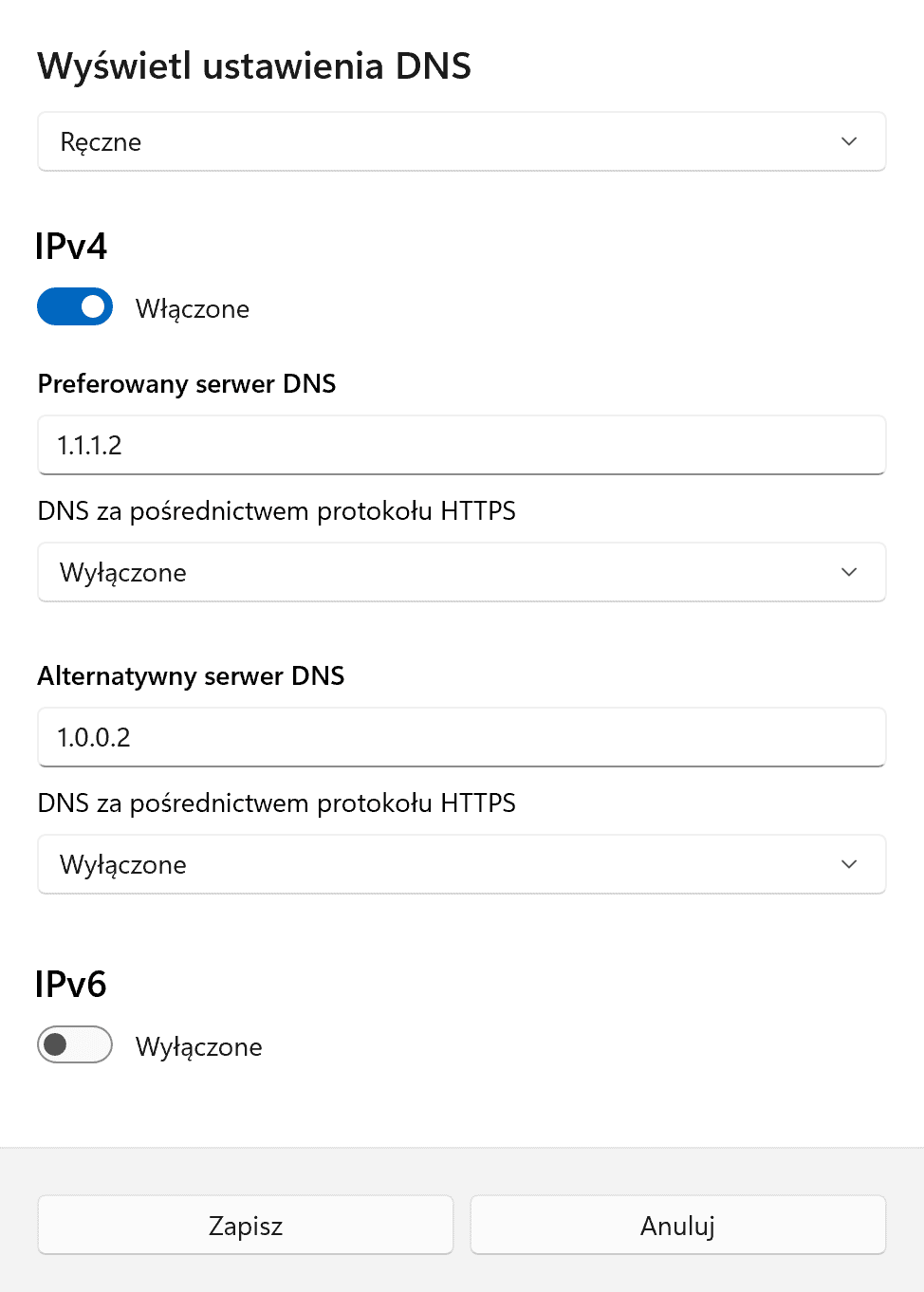

- Przełącz przełącznik na Włączone dla IPv4 i wpisz żądany serwer DNS w Preferowany serwer DNS, a także Alternatywny serwer DNS.

Użyj resolvera 1.1.1.1

1.1.1.1

1.0.0.1

Blokuj złośliwe oprogramowanie za pomocą 1.1.1.1 dla rodzin

1.1.1.2

1.0.0.2

Blokuj złośliwe oprogramowanie i treści dla dorosłych dzięki 1.1.1.1 dla rodzin

1.1.1.3

1.0.0.3

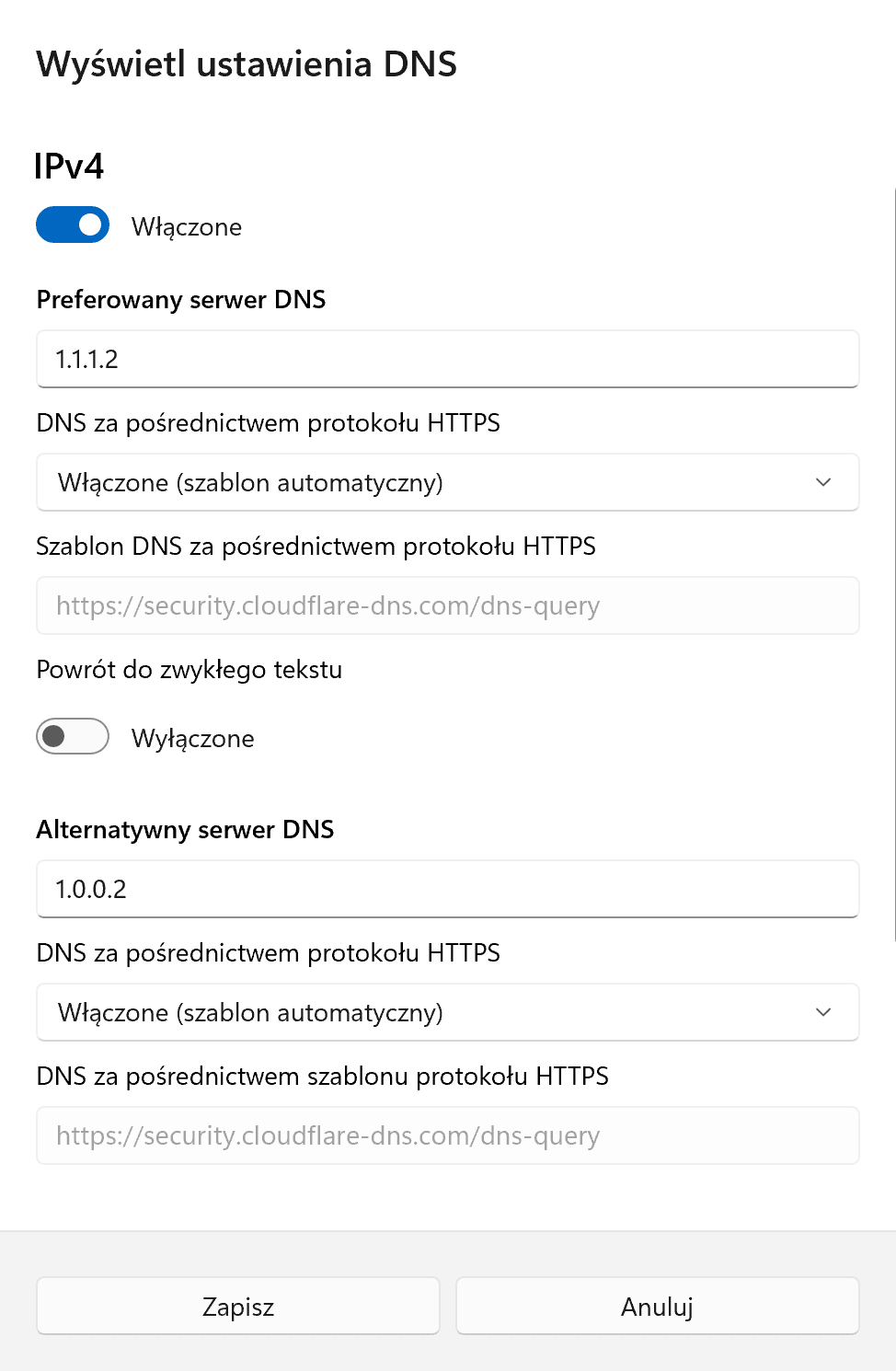

- Zmień ustawienie DNS przez HTTPS z Wyłączone na Włączpne (szablon automatyczny).

Jak zobaczysz, poniższy szablon zostanie wypełniony odpowiednimi danymi dla usługi Cloudflare.

Dla resolvera 1.1.1.1

https://cloudflare-dns.com/dns-query

or

https://one.one.one.one/dns-query

Dla Blokowania złośliwego oprogramowanie za pomocą 1.1.1.1 dla rodzin

https://security.cloudflare-dns.com/dns-query

Dla Blokowania złośliwego oprogramowanie i treści dla dorosłych dzięki 1.1.1.1 dla rodzin

https://family.cloudflare-dns.com/dns-query

Jeśli Twoja sieć używa protokołu IPv6, wykonaj te same czynności dla tego protokołu.

- Ustaw przełącznik na Włączone dla IPv6 i wpisz żądany serwer DNS w polach Preferowany serwer DNS oraz Alternatywny serwer DNS.

Użyj resolvera 1.1.1.1 (IPv6)

2606:4700:4700::1111

2606:4700:4700::1001

Blokuj złośliwe oprogramowanie za pomocą 1.1.1.1 dla rodzin (IPv6)

2606:4700:4700::1112

2606:4700:4700::1002

Blokuj złośliwe oprogramowanie i treści dla dorosłych dzięki 1.1.1.1 dla rodzin (IPv6)

2606:4700:4700::1113

2606:4700:4700::1003

Jeśli wybierzesz Włączone (szablon automatyczny) dla połączenia IPv6 i szablon nie zostanie automatycznie wypełniony, oznacza to, że Twoje połączenie sieciowe może nie mieć prawidłowej komunikacji przez IPv6 i możesz nie być w stanie tego ustawić. W takim przypadku pozostaw przełącznik IPv6 w pozycji Wyłączonej.

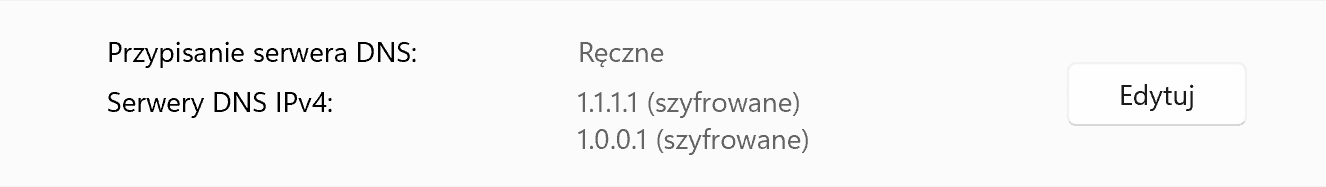

Kliknij Zapisz, aby zastosować zmiany.

Jeśli wszystko zostało wykonane poprawnie, zobaczysz, że Twój DNS jest ustawiony na korzystanie z usługi Cloudflare i dodatkowo jest szyfrowany, jak pokazano poniżej:

Jeśli wybrałeś tylko serwery DNS 1.1.1.1, Twoje żądania zostaną zaszyfrowane i zoptymalizowane.

Jeśli wybierzesz opcję Bezpieczeństwo z serwerami 1.1.1.2, Twój ruch zostanie również przefiltrowany pod kątem potencjalnego złośliwego oprogramowania.

W przypadku opcji Rodzina z serwerami 1.1.1.3, oprócz filtrowania złośliwego oprogramowania, wdrożysz blokadę treści dla dorosłych.

I tak po prostu, bez instalowania żadnego dodatkowego oprogramowania, wprowadziliśmy zmiany w całym systemie, aby uczynić nasz ruch bardziej bezpiecznym.

W powyższym przykładzie wdrożyliśmy zmianę dla naszej karty sieciowej Ethernet (przewodowej). Dla większości użytkowników będzie to dotyczyć Bezprzewodowej (Wireless), ale warto zastosować to do wszystkich dostępnych interfejsów.

Aby sprawdzić, czy szyfrowany DNS działa, wystarczy przejść do 1.1.1.1/help, gdzie po krótkiej analizie powinna zostać wyświetlona odpowiedź Tak w sekcji Używanie DNS przez HTTPS (DoH) (Using DNS over HTTPS (DoH)).

Komentarze i Reakcje